Ist ein benutzerdefinierter Domänenname für die lokale Domäne im Azure AD eingetragen, können Sie Azure AD Connect in Ihrer lokalen Domäne installieren. Das Tool bietet mehrere Optionen zum Synchronisieren lokaler Konten. Dieser Beitrag demonstriert das Verfahren, bei dem auch die Passwort-Hashes übertragen werden.

Wir werden das Tool hier der Einfachheit halber direkt auf einem Domänen-Controller installieren. Voraussetzung dafür ist, dass es sich um genau den DC handelt, dessen öffentlichen Domänennamen Sie zuvor im Azure AD registriert haben. In produktiven Umgebungen wird man stattdessen einen Member-Server für diesen Zweck verwenden.

Wenn Sie an ihrem On-Premise-Standort nur einen lokalen Domänennamen verwenden, dann müssen Sie in Active Directory-Domänen und Vertrauensstellungen ggf. zusätzliche verwendbare öffentliche Domain-Suffixe bei Benutzerprinzipalnamen-Suffixe eintragen. Dies setzt voraus, dass Sie die angegeben Domänen auch besitzen.

Schon hier ist zu erkennen, dass es im Prinzip vier Möglichkeiten gibt, ihre lokalen Entitäten zu synchronisieren:

- Azure AD-Cloudsynchronisierung

- Azure AD Connect Kennwort-Hashsynchronisierung

- Passthrough-Authentifizierung

- Verbund (ADFS)

Korrekt sind es eigentlich nur Drei, denn bei „1. Azure AD-Cloudsynchronisierung“ handelt es sich lediglich um einen anderen Agenten (Alternative zu „Azure AD Connect“), der ebenfalls 2. und 3. unterstützt. Eine differenzierte Betrachtung der einzelnen Methoden einschließlich deren Vor- und Nachteile sprengt den Rahmen dieses Beitrags. Wir zeigen hier das am einfachsten verwendbare Verfahren, nämlich Kennworthashsynchronisierung, die Microsoft auch als Default vorsieht.

Dies ist außerdem der einzige Modus, bei dem Sie nicht dauerhaft von einer Internet-Verbindung oder der Verfügbarkeit Ihres Domain-Controllers abhängig sind, weil nicht nur die Benutzeridentitäten in die Cloud synchronisiert werden, sondern auch deren Passwort-Hashes. Letzteres ist aber für viele Unternehmen auch das k.o-Kriterium, weil unternehmenseigene oder gesetzliche Richtlinien verbieten, dass Benutzer-Passwörter – und seien es auch nur deren Hashes – in der Cloud gespeichert werden. Das untenstehende Schaubild von Microsoft verdeutlicht die Arbeitsweise dieses Verfahrens.

Voraussetzungen für AAD Connect

Zum erfolgreichen Einrichten von AAD Connect benötigen Sie ein Azure-AD-Konto mit der Berechtigung Globaler Administrator. Sie sollten dazu nicht ihren regulären AAD-Admin-Account verwenden, zumal ein solcher in der Regel mit MFA verknüpft ist, sondern ein separates Konto wie syncaadmin anlegen.

Für die ADDS-Seite benötigen Sie einen Benutzer mit Enterprise-Berechtigung. Ferner sollten Sie für einen Proof-of-Concept eine separate OU anlegen, in der Sie einen einzigen Benutzer oder eine Gruppe aufnehmen, die später für einen ersten Test synchronisiert werden.

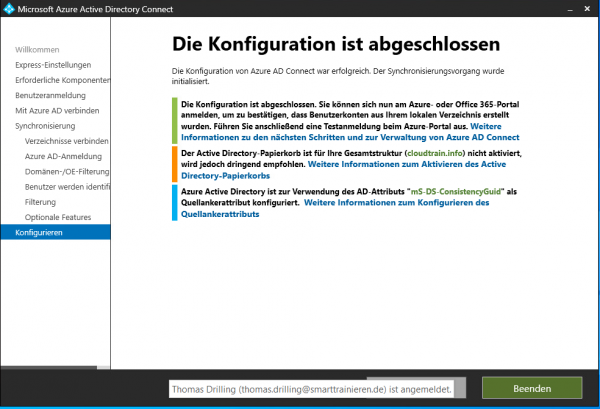

Azure AD Connect installieren

Nun können Sie den Installationsassistenten von Azure AD Connect starten. Unter Express-Einstellungen entscheiden Sie sich unbedingt für eine benutzerdefinierte Konfiguration, indem Sie auf Anpassen klicken. Das ist schon deshalb wichtig, damit Sie ausschließlich Ihre oben erstelle OU synchronisieren können. Andernfalls würden alle Benutzer aus dem ADDS übertragen, was die Gefahr birgt, dass unnötigerweise auch privilegierte Konten in die Cloud gelangen.

Bei Erforderliche Komponenten installieren klicken Sie auf Weiter, um im Schritt Benutzeranmeldung die gewünschte Anmeldemethode wählen zu können. Übernehmen Sie den Vorschlag Kennwort-Hashsynchronisierung und aktivieren ganz unten zusätzlich Einmaliges Anmelden aktivieren.

Im Dialog Verzeichnis verbinden wählen Sie dann die gewünschte Gesamtstruktur und klicken auf Verzeichnis hinzufügen.

Im Abschnitt Azure AD-Anmeldungskonfiguration müssen Sie sicherstellen, dass das angegebene Active Directory-UPN-Suffix von der Azure AD-Domäne überprüft wurde, andernfalls wird zwar die eigentliche Synchronisation, nicht aber Single-Sign-on funktionieren. Das lokale Attribut für die Verwendung als Azure-AD-Benutzername sollten Sie auf userPrinzipalName belassen.